新闻中心

petya勒索病毒再度沦陷欧洲,软众专家评测并推荐的防勒索方案

2017-07-04

6月27日晚间,名为“Petya”的勒索病毒在全球范围内爆发。据外媒HackerNews报道,27日晚间消息,乌克兰境内包括国家储蓄银Oschadbank、Privatbank 银行在内的几家银行机构、 电力公司 KyivEnergo 、国家邮政(UkrPoshta)均遭受“Petya”病毒的大规模网络攻击。

目前,Petya病毒已经侵袭了乌克兰、俄罗斯、印度、西班牙、法国、英国以及欧洲多个国家。

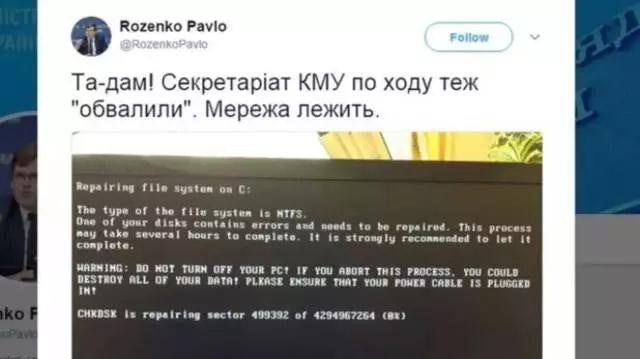

甚至乌克兰副总理的电脑也难逃其厄↓

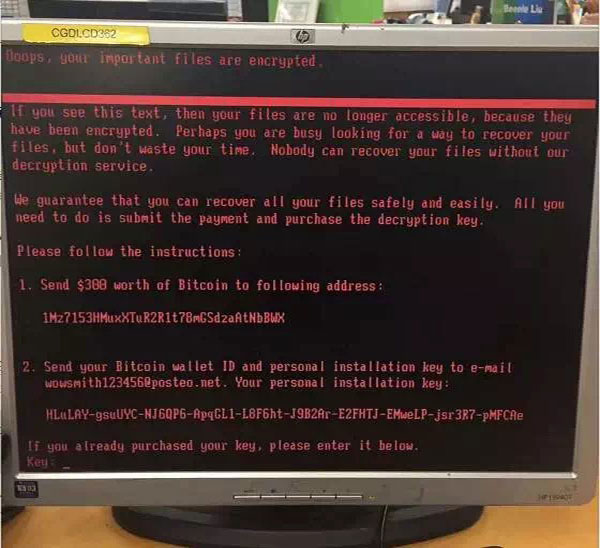

Petya和传统的勒索软件不同,不会对电脑中的每个文件都进行加密,而是通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置的信息来限制对完整系统的访问,从而让电脑无法启动。如果想要恢复,需要支付价值相当于300美元的比特币。

预防措施

1、不要轻易点击不明附件,尤其是rtf、doc等格式文件。

2、内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行开机操作。

3、更新操作系统补丁(MS)https://technet.microsoft.com/en-us/library/security/ms17-010.aspx。

4、更新 Microsoft Office/WordPad 远程执行代码漏洞(CVE -2017-0199)补丁https://technet.microsoft.com/zh-cn/office/mt465751.aspx 。

5、禁用 WMI服务 https://zhidao.baidu.com/question/91063891.html

软众技术专家建议

我们软众技术专家建议,选择一些防勒索方案,这些方案与360等区别在于,我们的防护在事前 ,而360的杀毒在事后,360病毒库需要对此类勒索病毒样本有一个记录才能起到防护作用,如果变异后的病毒来袭,360识别不出因此做不到事前的防护。

一、采用远为多网隔离系统

我们软众是远为金牌合作伙伴。

Petya病毒测试案例:

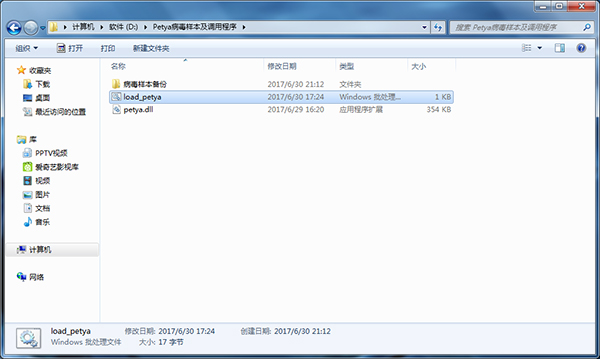

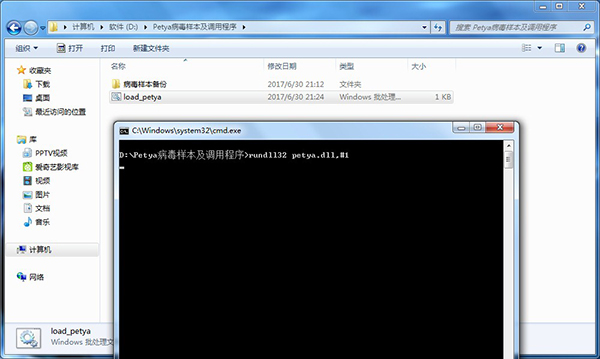

此次Petya病毒的样本为dll文件,需要被调用才会执行,研发同事已经将调用过程生成批处理文件,将病毒样本petya.dll与调用批处理程序load_petya.bat放在同一目录下 ,双击开load_petya.bat,病毒样本会消失,重启电脑,病毒即会感染。

1、运行病毒样本

2、重启电脑,无法进入系统,如下图所示:

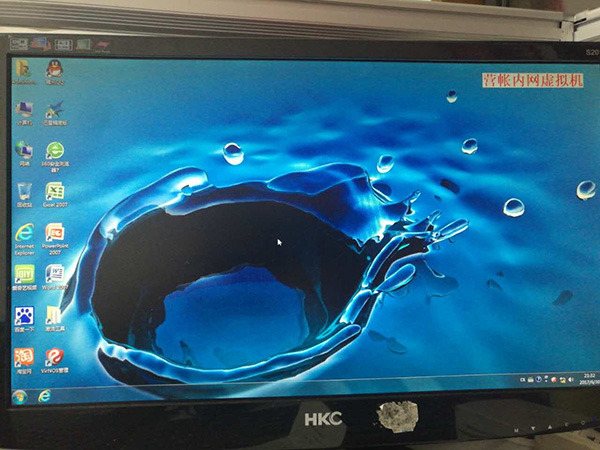

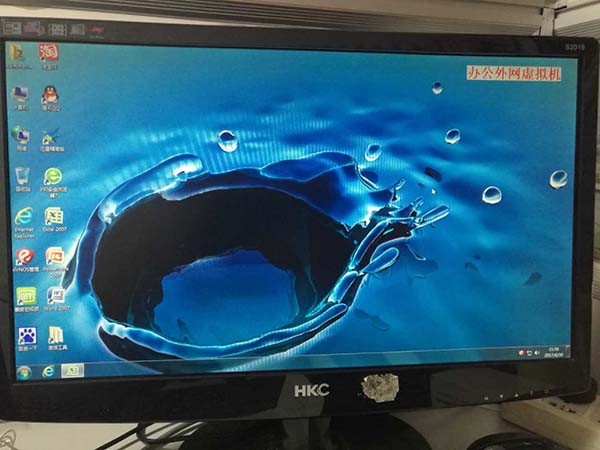

3.切换至另外一台虚拟机不受影响

切换至另外一台虚拟机,系统正常启动

系统启动后可以正常使用

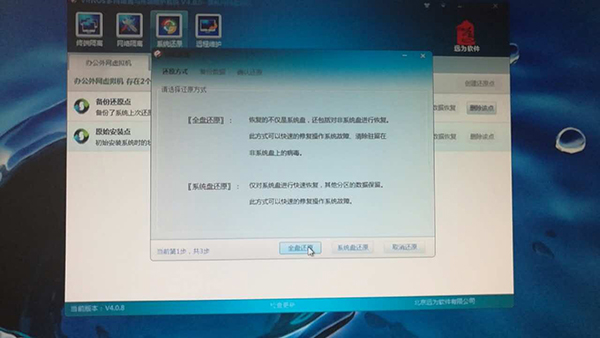

4.系统还原清除病毒

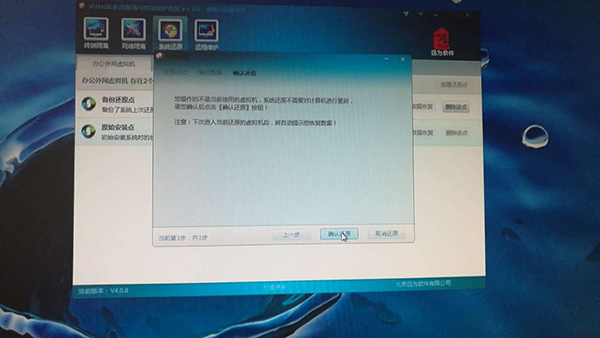

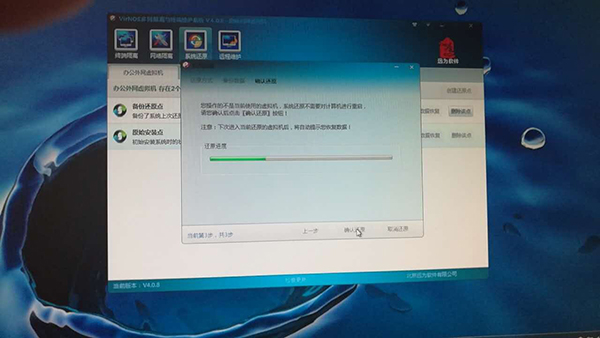

进行系统还原,如下图所示:

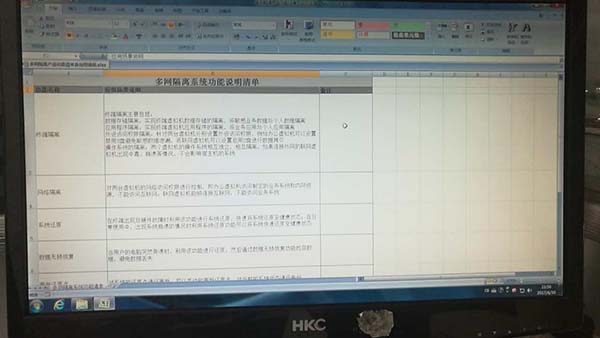

还原成功后,启动例外一个虚拟机,系统正常启动。启动成功后,系统可以正常使用,文件可以正常打开

二、七洲防勒索软件方案

我们软众是七洲的金牌合作伙伴。

如果你不想改变物理环境。可以选择这种方案。根据勒索软件的特性,七洲防勒索软件从系统底层对底层业务数据进行强有力的保护 ,对未知病毒、勒索软件进行主动防御,阻止其运行、修改或访问所保护的数据。通过 设定数据区进行防护,可指定添加分区或目录对数据进行防护, 以及限制程序访问数据 ,来确保只有可信程序,才能对数据进行访问和修改( 写入、 删除 、重命名等操作 ),从而有效防止勒索病毒对用户重要业务数据勒索和破坏。

除此之外,软众技术专家还建议平时多做好漏洞扫描、更新补丁、软件更新最新版本和备份工作,例如微软补丁、病毒引擎库等。业务系统、邮件系统、数据加密等系统要开启服务器端备份或做备机。

具体详情请联系相关工作人员。联系电话:021-52400611

Copyright Qast Software Group | 021-52400198

沪ICP备05053640

沪公网安备31010502000895号

沪公网安备31010502000895号